Понятие информационной безопасности

- Что такое информационная безопасность: значение

- Основная информация о сохранности данных

- Информационные опасности и способы сопротивления им

- История развития информационной безопасности

- Главный терминологический аппарат отрасли

- Различные трактовки термина «Информационная безопасность»

- Основные принципы информационной безопасности

- Что входит в термин информационная безопасность

- Законодательные акты в сфере информационной безопасности

- Органы, которые обеспечивают безопасность информации

- Организационно-технические методы и способы обеспечения безопасности

- Программно-аппаратные методы комплекса защиты информации

- Организационная защита: что это такое

- Информационная безопасность фирмы

Что такое информационная безопасность: значение

Информационная безопасность — практическая деятельность, которая направлена на предупреждение и недопущение нелегитимного входа, применения, выявления, деформирования, преобразования, разведки, документирования или стирание хранящихся данных.

Данный термин используется в отношении всех типов информации, неважно как они хранятся — реально или же в компьютере. Главной целью информационной безопасности служит стабильная и надежная охрана секретности, цельности, а также доступа к информации. Учитывается в этом вопросе цельность документации, безопасность должна обеспечиваться без вреда эффективной работе компании.

Ее обеспечивают при помощи использования нескольких этапов работы в виде контроля опасности. Управление рисками способствует нахождению и регистрации всех главных источников обогащения и внеоборотных активов. Так можно понять, что может угрожать данным, какова степень незащищенности, как будущее вмешательство в информационное пространство может повлиять на работу компании, как можно быстро исправить это. Специалист по информационной безопасности должен составить план действий на случай атаки на информационную целостность компании.

Осторожно! Если преподаватель обнаружит плагиат в работе, не избежать крупных проблем (вплоть до отчисления). Если нет возможности написать самому, закажите тут.

Для унифицирования всех процессов по информационной безопасности академическое и квалифицированное общество состоят в непрерывном контакте. Они создают основу методики, политики, а также стандартов индустрии в сфере промышленных действий охраны данных, правовых обязательств. К тому же, они разрабатывают основы обучения административных кадров и юзеров. Данное унифицирование активно улучшается под воздействием большого количества законов и нормативных актов. Они регламентируют варианты доступа, подготовки, сохранения, а также воспроизведения информации. Но, тем не менее, использование разных типов стандарта, а также методов в компании часто может лишь частично, фиктивно помогать, в случае, если нет в ней культуры постоянного развития.

Основная информация о сохранности данных

Базой всей дисциплины информационной безопасности является активность по сохранению данных, то есть поддержанию информацию в секрете, защищенном доступе, единстве. Так, нельзя допускать дискредитации данных в случае получения доступа к базам. Доступ можно получить в результате различных катастроф природного, социального или техногенного характера, сбоев в системе компьютера, реальное хищение данных и других происшествий. Процессы делопроизводства во многих компаниях даже в современном мире строится на бумажной документации, которая должна быть обеспечена надежной защитой. Сейчас большое количество организаций стремится к созданию цифровых копий документов, что способствует увеличению нужды обеспечения информационной безопасности. На предприятия привлекают все больше профессионалов в области обеспечения безопасности информационных технологий.

Эти люди формируют безопасность существования информации на серверах и различных системах компьютеров. В данном случае компьютер — не только персональная система дома, а в целом все устройства, использующие цифровые технологии, любого назначения и сложности.

В том числе и самые простые и сепарированные вроде электронных вычислительных устройств — калькуляторов или приборов, которые люди используют в быту. К ним относятся и промышленные регуляторные системы, суперкомпьютеры, которые соединяются посредством сетей компьютеров. Большие организации и компании из-за того, что защищать информацию стало необходимо, берут на работу профессионалов в области информационной безопасности. Эти люди должны обеспечить защиту всех данных от атак киберпреступников, которые часто ставят своей целью кражу засекреченной информации.

Как профессиональная область информационная безопасность начала активно развиваться с 2010 года. В рамках этой профессии появилось большое количество направлений работы вроде обеспечения безопасной работы сетей, инфраструктуры, программного обеспечения, хранилищ данных, анализ работы информационных систем, построение планов по бесперебойной работе бизнеса, нахождение записей в электронной системе и криминалистика в сфере компьютеров. Специалисты в области обеспечения информационной безопасности обеспечены постоянным доходом, работой и востребованы на трудовом рынке.

Глобальный анализ, который был проведен организацией, что занимается тестированием и аттестацией специалистов в области информационной безопасности, показал большую нехватку специалистов в этой сфере на момент 2017 года. Ситуация в 2022 году не лучше — специалистов все еще не хватает (примерно 2 миллиона человек нужны бизнесам).

Информационные опасности и способы сопротивления им

В современном мире достаточно большое количество опасностей в области безопасности информации — они могут иметь самые разные формы. В 2018 году самыми страшными опасными ситуациями в этой области считались опасности, которые связаны с преступными услугами, интернетом вещей, поставочными цепями и осложнением нормативных актов.

Преступная услуга — вид предложения на черном рынке. Эту услугу предоставляют крупные криминальные сообщества, которые работают в области преступлений в интернете. Такая услуга позволяет преступникам совершать кибератаки на сервисы и приложения, которые раньше не были доступны из-за сложности исполнения заказа. Так, преступления в интернете становится явлением массового характера.

Многие компании часто используют Интернет вещей для функционирования своих приложений. Можно говорить о том, что Интернет вещей создается без учета всех предписаний безопасности — это делает сервис уязвимым к атакам. Более того, стремительное развитие и рост сложности работы Интернета вещей уменьшает прозрачность его функционирования. Это в совокупности с тем, что правовые границы в этом пространстве практически не определены, дает компаниям право пользоваться персональной информацией, которую они собрали со своих покупателей таким образом, как им этого хочется, причем без уведомления человека. Более того, сами компании не могут эффективно следить за тем, какая часть информации транслируется из Интернета вещей во внешнее поле.

Опасности, связанные с поставочными цепями, состоят в том, что компании обычно дают собственным поставщикам секретную и самую разную информацию, в итоге теряя надзор за ней из виду. Получается, что сильно повышается риск невыполнения правил по сохранности конфиденциальной информации. А новые нормативные акты делают сложнее процессы регуляции важных для компании активов информации. К примеру, одним из таких является закон, который был введен в Европейском союзе. Он требует того, чтобы компания в любой момент на любом этапе финансовой активности или поставочной цепи могла показать, что за индивидуальные данные клиентов у них есть и для чего они их хранят, как защищают и сохраняют. Загвоздка в том, что такая информация может быть дана не только должностным лицам, но и частным лицам, которые владеют этой информацией. Следование таким требованиям влечет привлечение большого количества финансирования в область информационной безопасности. В перспективе считается, что упорядоченность обработки индивидуальной информации позволит сделать лучше систему информационной безопасности. Но в краткосрочной перспективе компания может получить значительное количество опасностей.

Большая часть населения в той или иной мере знает, что такое подвергать риску безопасность информации. К примеру, многие компьютеры до сих пор заражаются различными вредоносными приложениями и программами, люди ведутся на фишинговые сайты и подвергаются воровству личности.

Фишинг — схема мошенников, при которой они пытаются получить индивидуальные данные человека посредством создания поддельных сайтов\систем. Так можно получить данные банковских карт, учетных записей и т.д.

Часто юзеры в интернете попадаются на уловки мошенников, в погоне за выгодой заходя на фишинговый сайт. По внешнему виду он практически не отличается от оригинального сайта компании — магазина, банка или социальной сети. Нередко фишинговые сайты указывают в публичных рассылках электронных писем как будто бы от самого магазина\соцсети и т.д. После открытия подобной ссылки в своем браузере, человек, который с первого раза не может увидеть отличий с оригинальным сайтом, вводит все свои данные и так попадает в лапы мошенников.

Кража личности или идентичности как понятие появилось еще в 60-е годы 20 века для того, чтобы дать обозначение активности, при которой данные какого-то человека применяют мошенники для реализации каких-то преступных схем. Нередко происходит такое, что человек, от имени которого совершается преступление, обвиняется в совершении действий, которые он не совершал. Некоторым удается отстоять свое честное имя, а другим — приходиться иметь дело с судами и финансовыми организациями. Сфера информационной безопасности воздействует напрямую на защищенность личной жизни человека.

Многие государственные структуры, военные учреждения, организации, экономические институты, больницы, бизнесмены все время хранят огромное количество секретных данных о собственных работниках, покупателях, товарах, исследованиях в научной области, результатов финансовой деятельности. Если подобная информация окажется во владении конкурентов или же преступников в киберпространстве, компания может потерять репутацию, деньги и погрязнуть в судебных разбирательствах. В каждом бизнесе процессы обеспечения безопасности информации обязательно должны быть сбалансированы по отношению к общему уровню денежных потерь организации. Так, модель Гордона дает математическую модель для того, чтобы решить данную проблему. Главными методами сопротивления опасностям в области безопасности информации или рискам в сфере информации служат:

- Снижение. Введение способов обеспечения безопасности и сопротивления для ликвидации незащищенных мест и предупреждение различных опасностей.

- Передача. Возложение всех расходов, которые связаны с ликвидацией опасностей, на другие компании — обеспечивающие страхование или организации на аутсорсе.

- Принятие. Создание денежных запасов в моментах, когда стоимость применения методов обеспечения безопасности больше, чем возможные потери от ликвидации опасности.

- Отказ. Компания перестает заниматься деятельностью, которая создает риски.

История развития информационной безопасности

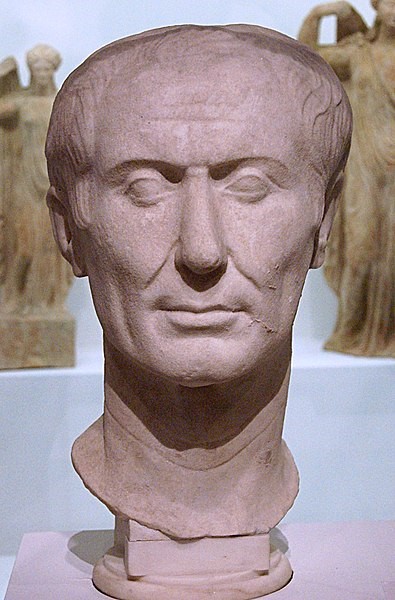

С того момента, как на Земле появились устройства для коммуникации все важные граждане общества поняли, что нужно создавать средства обеспечения безопасности секретности переписок и пытаться разработать систему нахождения фальшивой корреспонденции. К примеру, считается, что известных государственный деятель Древнего Рима Гай Юлий Цезарь создал в 50 году до нашей эры специальный шифр, который защищал письма от чтения их людьми, которым письмо не было направлено.

Так выглядел Гай Юлий Цезарь:

Конечно, защита от прочтения формировалась непосредственным надзором за самим процессом передачи конфиденциальных писем. Такие письма были специально помечены таким образом, чтобы они всегда находились под надзором и были переданы только посредством приближенных под охраной. Подобные письма содержали в защищенных комнатах в надежных шкатулках.

С момента развития почтовой системы начали формироваться компании, которые работали на государство, что перехватывали письма других людей. Они брали письма, расшифровывали их, читали данные и потом запечатывали снова, чтобы никто ничего не заметил. Основная цель таких компаний состояла в том, что они крали письма, рассекречивали содержание и отправляли их дальше в исходном состоянии. Для этого в Англии в середине 17 века была сформирована Тайная канцелярия. В России подобная система появилась только в конце 17 века, во время правления Петра I. Доподлинно известно, что его советники перехватывали все письма, идущие через границу Смоленска в другие страны.

Тайное копирование распространилось настолько, что в середине 17 века сформировалась практика «черных кабинетов». После того, как письмо открывалось, специально обученные люди проводили дешифровку письма. Система дешифровки была такой сложной, что к функционированию «черных кабинетов» привлекали знаменитых ученых в области математики.

Самые хорошие результаты получил немецкий математик Христиан Гольдбах, который смог за 6 месяцев своей работы расшифровать больше шестидесяти писем от французов и прусских министров. Иногда, после удачной попытки расшифровки письма, содержимое послания подменяли для того, чтобы нарушить коммуникацию между сторонами.

В 19 веке, когда к власти в Российской империи приходит Александр I, деятельность в области криптографии становится сферой деятельности Канцелярии министерства иностранных дел. В этом министерстве с начала 19 века служил известных филолог, криптограф Павел Львович Шиллинг.

Так выглядел П.Л. Шиллинг:

Источник: ru.wikipedia.org

Самый большой успех этого ведомства пришелся на Отечественную войну 1812 года, когда специалистам удалось расшифровать приказы и письма Наполеона. Уже к середине 19 века началось развитие усложненных систем типологии конфиденциальных данных — это позволяло государство регулировать информационные потоки в зависимости от того, насколько она секретна. К примеру, государственный аппарат Англии в некотором роде установил в законе в конце 19 века подобную типологию посредством установления Закона о государственной тайне.

В период Первой мировой войны комплексы типологии секретной информации и шифры применялись для отправки данных всеми сторонами вооруженного конфликта. Это послужило основой для развития и активного применения специальных структур по шифровке и дешифровке информации, криптоанализу.

Уже к 14 году 20 века в Британском Адмиралтействе был создан ведущий орган Англии, который занимался криптографией — его называли «комната 40». Так, например, они отличись, когда в августе 1914 года немецкое военное судно село на мель у берегов Российской империи. Солдаты немецкой армии ликвидировали всю документацию и подорвали корабль. Однако русским водолазам удалось найти две сигнальных книги. Одна из книг была отдана британским военным. Они получили коды шифрования коммуникаций вражеских судов и смогли дешифровать все коды немецкого военного флота. Посредством взлома кода стало возможным чтение всех радио-сообщений врага. Потом британская служба на постоянной основе начала расшифровывать сообщения немецких военных — в том числе приказы о наступлении и важные распоряжения начальства. Первый раз информацию, которую удалось расшифровать, применили в момент вылазки немцев к берегам Британского полуострова в декабре 1914 года.

В период между двумя мировыми войнами процессы криптографии стали только сложнее, потому что для процессов шифрования теперь стали применять специализированные машины. Самая известная шифровальная машина называется «Энигма». Она была сконструирована немцами в 20-х годах 20 века. Через 12 лет после сборки этого аппарата польская разведывательная организация смогла достать шифры этой машины.

Количество данных, которое переправляли друг другу государства-участники коалиции против Гитлера в период Второй мировой войны, требовало того, чтобы на уровне государственных систем были бы согласованы шифровальные типологии и надзорные процессы. Был создан комплекс грифов секретности, который был доступен лишь нескольким людям из правительства. Они определяли, кто может заниматься документацией, как сохранять ее в условиях фронта. Стороны, которые были замешаны в конфликте, созданы методы точной ликвидации всех конфиденциальных документов. Неиспользование данных методов служило основой для прорыва разведывательной деятельности одной из воюющих сторон. Так, к примеру, однажды подводная лодка немцев не смогла уничтожить собственные секретные бумаги. Они все были захвачены британскими военными.

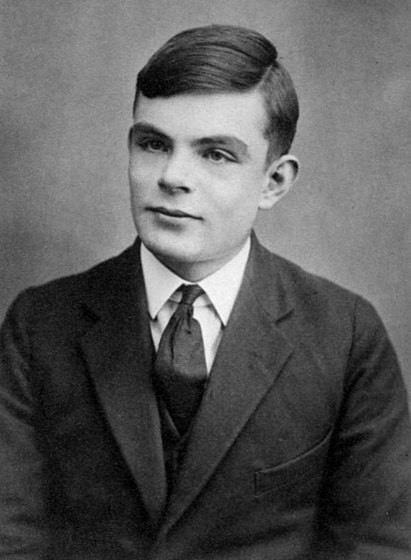

Упрощенные варианты средств обеспечения информационной безопасности появились уже в период Второй мировой войны. В начале войны немецкий аппарат «Энигма» активно применялся фашистами для защиты собственных данных. В Англии криптоанализом посланий врага, которые были зашифрованы при помощи аппарата «Энигма», занимались специалисты в области безопасности — возглавлял группу английский математик Алан Тьюринг.

Так выглядел Алан Тьюринг:

Источник: ru.wikipedia.org

Они создали специальную машину, которую назвали бомбой Тьюринга. Она сильно повлияла на процесс дешифровки важных данных немецкой армии. В Соединенных Штатах Америки для шифровки сообщений использовали не специалистов в этой области, а представителей коренных народов. Тактика была простой — никто не знал языка коренных народов, кроме жителей США. Японская разведка долгие месяцы занималась дешифровкой этого кода, но ей не удалось найти коды для этого типа защиты данных.

В Советском Союзе в 30-х годах для того, чтобы защитить телефонные разговоры главнокомандующих от прослушки, применяли ВЧ-связь, которая базировалась на модуляции амплитуд на сигналах высокой частоты и дальнейшего скремблирования. Недостаток такого рода защиты состоял в том, что при использовании специального оборудования можно было легко расшифровать сигналы.

Во второй половине 20 века вплоть до начала 21 века коммуникации начали активно развиваться, в том числе и компьютеры, программное и аппаратное обеспечение, процесс шифрования информации. Тот факт, что на рынке появилось много дешевого, небольшого по размерам и производительного оборудования, повлияло на доступность процесса электронного прочтения информации бизнесами и частными лицами. В короткие сроки компьютеры объединились с сетью Интернет, что способствовало тому, что в мире произошел бум электронного бизнеса. Но вместе с тем появились киберпреступники, происходило большое количество случаев международного терроризма посредством сети. Все это повлияло на то, что человек задумался о разработке хороших средств защиты ПК и данных. Появилось большое количество научных дисциплин вроде компьютерной защиты, способов обеспечения безопасности данных. Вся деятельность профессионалов в этих областях была направлена на создание безопасных условий использования компьютеров и надежное функционирование систем хранения и передачи данных.

Главный терминологический аппарат отрасли

Информация, которая нуждается в защите — данные, которые нужно защищать по нормам закона или же условиям, которые установили правообладатели данных.

Владелец данных — человек, который сам создал данные или же получил по закону или договору права давать добро или лимитировать доступ к данным. Владельцами данных могут считаться различные лица: это может быть государственный аппарат, компания, общность граждан или отдельный гражданин.

Безопасность данных — положение, при котором данные находятся под защитой, то есть им обеспечена секретность, единство и доступность.

Создание информационной защиты — общность активных действий, которые направлены на обнаружение рисков безопасного существования данных, создание плана и осуществление этого плана, направленного на обеспечение безопасности данных и надзор уровня защиты данных.

Система обеспечения безопасности данных — общность ведомств или частных исполнителей, которые обеспечивают безопасность данных. К этой системе относятся также объекты обеспечения безопасности данных, различные техники защиты данных. Система организована и работает по правилам информационной безопасности.

Политика защиты данных в компании — общность правил и требований техник, методов, управленческих техниках в сфере обеспечения защиты данных, которые прописаны в нормативных актах, их использует компания для обеспечения своей активности в этой сфере.

Различные трактовки термина «Информационная безопасность»

Обозначим несколько вариантом дефиниции понятия «информационная безопасность»:

- Обеспечение секретности данных, единства и доступа к информации. Также можно добавить следующие составляющие: достоверность и оригинальность информации, высокий уровень подотчетности, невозможность отказаться от авторства данных, их реальности.

- Обеспечение безопасности данных и систем, которые хранят информацию, от нелегитимного получения доступа к данным, их последующего применения, расшифровки, трансформации или же ликвидации для того, чтобы обеспечить секретность, единство и эксплуатационную готовность информации.

- Проведение процессов по обеспечению безопасности данных в организации от получения к ним доступа теми пользователями, для которых они не предназначены (сохранение секретности), незаконного их искажения (сохранение единства), малой доступности в моменты, когда она требуется (сохранение выборочного доступа).

- Обеспечение безопасности интеллектуального труда и достижений этой деятельности компании.

- Одна из отраслей управления рисками, основной задачей которой считается регуляция цены рисков в сфере информации для компаний.

- Проверенная убежденность в том, что риски в сфере информации балансируются введенными надзорными и регулирующими мероприятиями.

- Меры обеспечения безопасности данных, которые уменьшают возможность лицам, которые не имеют доступа к данным, получить его.

- Сфера знания, которая находится на границе нескольких научных и профессиональных дисциплин. Она нацелена на формирование и введение разных типов средств обеспечения защиты (в сфере закона, техники, организации, ориентации на человека) для охраны данных от различных опасностей во всех возможных хранилищах. Получается, что она также может защитить информационные системы, в рамках которых данные формируются, поддаются обработке, сохраняются, переправляются и ликвидируются. Список задач охраны безопасности содержит в себе пункты о секретности, единстве, доступности, защищенности личной жизни, достоверности, неотрекаемость от авторства, невозможность отказа и контроль.

- Процедура достижения гармонии между появляющимися, влияющими на компанию опасностями и успешной ликвидацией угроз, которую выполняют органы гос.власти, которые отвечают за защиту государственного строя.

Основные принципы информационной безопасности

В середине 70-х годов американские ученые Майкл Шредер и Джерри Зальцер в своей научной работе по обеспечению защиты информации сделали предложение о делении несоблюдений защиты информации на три типа:

- получение данных лицами, которые не имеют к ним доступ;

- изменение данных лицами, которые не имеют к ним доступ;

- отказ в доступе лицами, которые не имеют к данным доступа.

В дальнейшем данные типы стали стандартными для сферы и воплотились в триаде конфиденциальность, целостность и доступность. Под конфиденциальностью понималась особенность данных не быть открытыми для всех — в особенности для тех, у кого к ним нет доступа, в том числе для нелегитимных процессов и свойств. Под целостностью понимается возможность хранить правильные и единые данные в хранилищах. Под доступностью понимается возможность данных открыть к себе доступ для тех лиц, которые имеют на это право. Данные принципы составляют триаду CIA в рамках информационной безопасности.

В начале 90-х годов Организация экономического сотрудничества и развития выпустила свою модель защиты информации, которая состояла из 9 пунктов: информированность, обязательства, сопротивление, этические нормы, демократичность, анализ рисков, формирование и введение принципов безопасности, регуляция области защиты данных и пересмотр. Чуть позже на базе этих принципов была построена новая система защиты информации, которую создал Национальный институт стандартов и технологий. Основой новой системы стал принцип, провозглашающий то, что информационная защита становится щитом основной миссии любой компании, является обязательным элементом рационального ведения бизнеса, обязательно должна показывать экономические результаты, нуждается во широкомасштабном и всестороннем подходе, лимитируется общественными факторами, часто должна быть пересмотрена. К тому же, в компании ответственность и обязательства за обеспечение информационной защиты обязательно нужно четко сформулировать. Владельцы компьютерных систем ответственны за их сохранность даже за пределами компании.

На базе данной модели в начале 21 века этот же институт создал 33 принципа инженерного создания комплексов компьютерной безопасности. К каждому принципу были созданы свои инструкции по работе, рекомендации, которые активно развиваются и поддерживаются на должном уровне и по сей день. В конце 20 века американец Донн Паркер добавил в триаду информационной безопасности еще несколько пунктов, среди которых были надзор, аутентичность, нужность. Данную модель называют Паркеровская гексада. Преимущества данной модели достаточно спорные и до сих пор вызывают сомнения у профессионального сообщества. В 2009 году минобороны Соединенных Штатов Америки выпустило исследование, в котором говорилось о трех основных принципах защиты информации. Среди них были:

- восприимчивость системы к угрозам;

- возможность найти слабые места;

- возможность использовать слабые места.

Уже в 2011 году промышленное объединение, которое занимается стандартизацией области информационной безопасности, опубликовало стандарты регуляции сферы защиты информации. Стандарт полностью ликвидировал классическое трио из конфиденциальности, цельности и доступности. Вместо него появилось операциональное определение. Как считало объединение, в каждой компании должны быть свои цели обеспечения информации, которые могут относиться к одному из пяти разрядов: приоритетные задачи в области безопасности, долгосрочные задачи, задачи качественной передачи\сохранения данных, задачи надзора за доступом к данным, задачи технического характера. Все эти разряды полностью соответствовали классической триаде.

Несмотря на то, что в информационном мире существует большое количество моделей обеспечения безопасности, в качестве классической все еще используется триада конфиденциальности, цельности и доступности. Именно она отмечена в локальных и международных гостах, ее используют в главных образовательных программах и программах по сертификации в сфере защиты информации вроде CISM и CISSP. В российских научных работах нередко можно увидеть калькированный перевод триады — КЦД, по первым буквам английских слов. В профессиональной литературе основные элементы триады упоминаются постоянно в форме синонимических замен: атрибуты, свойства, принципы, базовые аспекты, самые важные характеристики, критерии, структурные элементы и т.д.

Но, тем не менее, профессионалы все еще спорят о том, соответствует ли классическая триада технологиям, которые активно развиваются и бизнес-стандартам. В итоге создаются указания о нужности формирования взаимной связи между неприкасаемости личной жизни и безопасностью. К тому же, специалисты считают, что должны быть утверждены иные принципы обеспечения безопасности. Часть новых принципов входит в международные стандарты. Среди них:

- Подлинность. Характеристика, которая гарантирует, что ресурс и субъект не отличаются от тех, что были заявлены.

- Подотчетность. Обеспечение ответственности субъекта за все его поступки и умозаключения.

- Невозможность отказа. Возможность зафиксировать произошедшее событие и субъекты действия таким образом, чтобы все, что относилось к действию нельзя было поставить под сомнение.

- Достоверность. Характеристика, гарантирующая, что все будет соответствовать заранее сформированному поведению и итогам.

Конфиденциальность — первый принцип

Секретность данных можно достичь только в том случае, если доступ к ней будут иметь люди, которым она нужна для выполнения минимальных рабочих задач. Так, будет формироваться принцип минимальной осведомленности сотрудников. Если выражаться по-другому, то речь идет о том, что, лицо-работник компании, который обладает доступом к информации, может иметь его только к таким данным, которые нужны для его рабочих задач.

Преступления, которые не раз были упомянуты выше, считаются несоблюдением принципов секретности. Одним из самых важных способов создания конфиденциальности можно считать типологию данных. Это позволит определить, какой степенью секретности обладают данные и кому можно их показывать, а кому нет. Шифрование данных является прекрасным примером того, как обеспечивают секретность информации.

Целостность — второй принцип

Четкость действий в организации и последовательное принятие правильных решений базируются на корректной информации, которая хранится в файлах, компьютерных системах и базах данных. Если говорить по-другому, то данные обязательно должны быть защищены от преднамеренного, нелегитимного или же неумышленного искажения информации в сравнении с первоначальным состоянием. Вообще нужно охранять данные от любых изменений в процессе сохранения, трансляции или обработки.

Единству информации постоянно угрожают вирусы, которые заносятся в компьютеры, бомбы логического характера, программистские ошибки, искажения программного кода вредоносного характера, замещение информации, доступ к информации людей, которые не имеют к ней легитимного доступа, алгоритмические дефекты вроде бэкдоров и др. Кроме продуманных действий часто искажения важных данных происходят из-за различных сбоев в технике, человеческого фактора (ошибок в результате случайного стечения обстоятельств), низкого уровня подготовки кадров, которые следят за безопасностью данных в организации.

К примеру, часто искажение единства данных происходит из-за неумышленного удаления файла в компьютере, ввода неправильных величин, смены настроек, осуществления неправильных компьютерных команд, часто не только обычными юзерами, но и сисадминами с опытом. Для того чтобы обеспечить защиту единства данных, нужно использовать большое количество самых разных способов надзора и регуляции искажений данных, а также систем, которые их обрабатывают. Стандартным примером подобных способов является уменьшение количества людей, которые имеют право на изменение данных. Стоит дать доступ только тем лицам, которым эти данные нужны для рабочих процессов. Очень важно в этом процессе придерживаться принципу разделения прав. По данному принципу изменения в информацию могут внести только одни люди, в другие могут либо подтвердить изменения, либо отвергнуть. Все изменения в цикле работы информационной системы нужно согласовать, протестировать для того, чтобы обеспечить единство информации, внести в систему исключительно после подтверждения того, что изменение корректно создано. Обновления ПО на рабочем компьютере нужно проводить посредством соблюдения всех мер обеспечения безопасности данных. Все действия, которые влекут искажения, нужно обязательно внести в протокол.

Доступности — третий принцип

По данному принципу ко всем данным иметь доступ могут лишь подтвержденные лица и в моменты, когда существует реальная необходимость их использовать. Главными факторами, которые воздействуют на доступность систем информации, считаются Dos-атаки, нападение на компьютер фишинговых программ и саботаж. Нередко угрозу доступу создают сами люди, которые совершают ошибки либо по случайности, либо из-за недостатка уровня образования в этой сфере. К таким ошибкам относятся неумышленное удаление файлов, записей из баз данных, неправильные настройки систем; невозможность получить доступ к данным в итоге перерасхода возможных мощностей системы, недостаточных резервов оборудования, происшествий на сетях связи; неправильная установка обновления ПО и АО; обесточивание систем.

Важную роль в отказе в доступе к информации играют различные природные катастрофы вроде ураганов, землетрясений, смерчей, наводнений, пожаров, цунами и т.д. В любом из этих случаев пользователи не могут получить доступ к данным, которые нужны для выполнения рабочих задач. В таких случаях появляется период простоя. Значимость пользовательской системы и ее нужность в процессе выживания компании в общем можно определить посредством того, как сильно повлиял на компанию период простоя. Неполноценное использование средств обеспечения информации делает риск заражения вредоносными приложениями и программами выше. К тому же, растет уровень ликвидации информации, получение доступа к системам людьми не из компании, а также количество DoS-атак. Такие случаи способны полностью отрезать людям доступ к системам для простых юзеров.

Невозможность отказа — четвертый принцип

В первый раз данный термин употребили в конце 80-х годов в документе о безопасности взаимного влияния открытых систем друг на друга. Часто данный термин понимают в качестве оппозиции понятию из английского права, которое на русский язык переводится в качестве отрицания, отказа от чего-то. У этого термина есть две главные дефиниции. Первая — термин описывает нерушимое право одного не выполнять собственные обязательства по договору на основаниях закона, если вдруг подпись этого человека на документах была поддельной или же ее получили не совсем законными путями, например, посредством мошенничества. К тому же, факт подлинности должен быть подтвержден тем, кто верит в подлинность данной подписи. Вторая дефиниция — нелегитимный отказ от всех обязанностей по договору. В рамках информационной безопасности можно говорить о том, что одна сторона может утверждать, что не отправляла, не получала, не знает авторство, не знакома с сутью электронного документа.

В рамках информационной безопасности данный термин трактуется в качестве удостоверения цельности и авторства информации, исключение варианта подделывания, которое можно проверить посредством связи с третьими лицами или посредством сверки документов, личных данных, объектов. Утверждается, что данные с высокой вероятностью достоверны, подлинны и это не может быть никак опровергнуто.

Что входит в термин информационная безопасность

В рамках системного подхода к представлению информационной безопасности предлагается отметить такие элементы безопасности информации:

- База в виде законотворческих актов, нормативных актов, научных исследований.

- Состав и цели специальных органов, которые обеспечивают безопасность информационных технологий.

- Организационно-технические способы и методики. Проявляется в создании политики информационной безопасности.

- Программно-технические варианты, методы защиты безопасности информации.

Основная цель проведения мероприятий по обеспечению безопасности данных на каком-либо объекте — создание комплекса защиты безопасности информации определенного объекта. Для того чтобы сформировать и продуктивно использовать комплекс защиты безопасности информации нужно:

- проанализировать, какие требования обеспечения безопасности данных существуют, какая специфика защиты именно у этого объекта;

- принимать во внимание стандарты национальных и международных законодательных актов;

- применять созданные методики, практические советы и стандарты для формирования таких комплексов;

- понять, какие органы ответственны за поддержку и осуществление комплекса мер защиты информации;

- разделить обязанности между различными органами по мерам обеспечения защиты информации в рамках комплекса;

- на основе регуляции рисков в сфере информационной безопасности нужно понять, какие общие положения, а также требования со стороны техники и организации, что прописаны в Политике безопасности, нужно осуществлять;

- обеспечить реализацию требований Политики безопасности посредством внедрения нужного программного и аппаратного обеспечения, инженерной и технической базы, иных методов и средств обеспечения безопасности данных;

- осуществить систему управления защитой информации;

- применяя систему управления защитой информации, нужно создать постоянный надзор за продуктивностью комплекса защиты, если возникнет необходимость — пересмотреть и подкорректировать обе системы.

Процесс воплощения комплекса защиты безопасности информации повторяющийся и не имеет никакого конца. Он постоянно возвращается в исходную точку после пересмотра комплексов, при этом повторяя все этапы дальше. Получается, что система обеспечения информационной безопасности меняется для продуктивного выполнения всех задач по обеспечению безопасности данных. Она меняется, потому что желает соответствовать новым условиям системы информации, которая непрерывно обновляется.

Законодательные акты в сфере информационной безопасности

В России достаточно большое количество законодательных актов, которые обеспечивают осуществление мероприятий по защите информации. К ним относятся различные акты федерального права: это и международные договоры Российской Федерации, и статьи Конституции Российской Федерации, и федеральные законы (конституционные и кодексные законы). К ним также можно отнести указы президента РФ, различные постановления Правительства Российской Федерации, нормативные акты различных ведомств и министерств, нормативные акты регионов Российской Федерации, нормативные акты местных властей и др.

Все возможные нормативные документы относятся к информационному праву. К числу нормативной документации относят:

- Документация по методике защиты информации от государственных органов Российской Федерации. К ним относятся догмат об информационной безопасности Российской Федерации, директивные акты Государственной технической комиссии России, распоряжения Федеральной Службы Безопасности.

- Нормативы безопасности информации. Из них акцентируют внимание на международных нормативах, национальные нормативы Российской Федерации, указания по унификации, методические указания.

Органы, которые обеспечивают безопасность информации

От деятельности организации в сфере обеспечения безопасности данных зависит, кто будет обеспечивать регуляцию этой области. В коммерческих компаниях и государственных органах безопасность может обеспечиваться специальными государственными подразделениями или же специальные отделами самой компании. В Российской федерации большое количество государственных органов занимаются обеспечением и надзором за сферой обеспечения безопасности информации. В их числе ФСО РФ, Министерство обороны РФ и др. Непосредственно в компании этим занимается кадровая служба, режимный отдел и др.

Организационно-технические методы и способы обеспечения безопасности

Чтобы дать описание методикам обеспечения безопасности данных, в определенной информационной системе создают Политику безопасности информации.

Политика безопасности — общность зафиксированных норм, методик, практик, способов и принципов обеспечения информационной безопасности, которой пользуется компания в процессе своей деятельности.

Также существует Политика безопасности в сфере информации и телекоммуникации. Под этим термином подразумевается свод норм, принципов, существующих методик, которые формируют границы регуляции, защиты и распределения активов в системах ИТТ. Чтобы сформировать Политику безопасности компании, нужно по отдельности рассмотреть такие пути обеспечения безопасности информации, как:

- безопасность объектов системы информации;

- безопасность операций, способов и приложений для обработки данных;

- безопасность средств коммуникации, в том числе защита данных в местных сетях;

- сдерживание косвенного электромагнитного излучения;

- регуляция защитного комплекса.

Каждое направление обеспечения безопасности информации в рамках Политики безопасности обязательно должно давать описание таким стадиям формирования методов обеспечения безопасности данных:

- Установление того, какие ресурсы в информации и технике нуждаются в защите.

- Выяснение всех возможных угроз и вариантов слива данных.

- Анализ уязвимых мест в системе безопасности и опасностей для информации с учетом тех слабых мест, которые уже были выявлены ранее.

- Установление условий для защиты безопасности данных компании.

- Реализация избрания методов обеспечения безопасности данных и их составляющих.

- Введение и создание системы регулярного применения отобранных методик, средств и способов обеспечения безопасности.

- Надзор за целостностью информации и регуляция комплекса обеспечения безопасности данных.

Политика безопасности в сфере безопасности формируется в качестве задокументированных сводов на систему хранения информации. Нередко документация делится по степеням детализации защитного процесса. Так выделяют документы верхнего, среднего и нижнего уровней.

Документация верхнего уровня Политики безопасности показывает точку зрения компании на активность в сфере обеспечения безопасности данных, желание компании отвечать требованиям государственных и международных стандартов в этой сфере. Такая документация может иметь название концепции информационной безопасности, правила регуляции безопасности данных, политика информационной безопасности, технические требования защиты информации и др. Сфера применения документации такого уровня неограничена, но подобная документация может быть выпущена в двух вариантах: для использования внутри компании и за ее пределами.

Средний уровень подобной документации — документы, которые регулируют частные аспекты обеспечения безопасности информации. К ним относят правила формирования и применения различных методов обеспечения безопасности данных, создание информационных процессов и финансовых операций компании в определенном направлении обеспечения безопасности данных. Это, например, такие документы, как безопасность информации, безопасность средств связи, применение методов защиты криптографии, фильтрация контента и т.д. Они часто публикуются в качестве внутренней организационной и технической документации в компании. Абсолютно вся документация среднего уровня Политики безопасности секретна.

Нижний уровень документации Политики безопасности составляют сроки выполнения работ, инструкция в сфере администрирования, руководство по использованию конкретных средств обеспечения безопасности данных.

Программно-аппаратные методы комплекса защиты информации

В профессиональной литературе приводится такая классификация методов обеспечения безопасности данных:

- Методы обеспечения безопасности от нелегитимного доступа к данным. К ним относятся авторизация в системе, принудительный контроль доступа, выборочная регуляция доступности к системе, регуляция доступа на базе функций в компании, а также аудит.

- Методы оценки и создания моделей потоков информации.

- Методы анализа и просмотра сетей. К ним относятся системы выявления и предупреждения атак на данные, система предупреждения слива секретных данных.

- Устройства, которые выявляют вирусные программы.

- Программы, которые проводят анализ протоколов.

- Создание межсетевых экранов.

- Средства из области криптографии. К ним относятся создание шифровой и использование цифровой подписи.

- Системы создания резервной копии документации и данных.

- Обеспечение бесперебойной подачи питания. К этой сфере относится создание источников бесперебойной подачи питания, резервирование нагрузок на систему, установление электрических генераторов.

- Системы проверки подлинности. К ним относятся введение пароля, вставление ключа доступа (реального или цифрового), предоставление сертификата, считывание биометрических данных.

- Системы предупреждения взлома здания компании и кражи всей техники.

- Системы контроля доступного входа в здание.

- Инструменты оценки состояния комплекса защиты информации. В первую очередь, это антивирусные системы.

Организационная защита: что это такое

Организационная защита — регулирование активности производства и взаимосвязи исполнителей на базе законодательных актов, которое исключает или же сильно затрудняет нелегитимный доступ к секретным данным и появление опасностей как внутри компании, так и за ее пределами.

Организационная безопасность регулирует:

- работу охранной системы, системы кадров и сферы документации;

- применение технических средств обеспечения защиты информации и анализ для выявления различных опасностей в рамках предпринимательской активности.

К базовым мерам организационной защиты относятся:

- Формирование режима и охранного пункта. Основная задача их работы заключается в предотвращении всевозможных попыток несанкционированного проникновения на предприятие и, тем более, в кабинеты посторонних людей.

- Проведение информационных бесед с работниками, на которых будет осуществлено ознакомление работников с правилами, с регламентом и нормами работы с секретными данными, информирование о мерах ответственности за несоблюдение регламента. Также необходимо распределить сотрудников на предприятии таким образом, чтобы они не нарушали безопасность информации.

- Формирование работы с документацией и задокументированными данными, в том числе разработка и применение документации, хранилищ конфиденциальных данных, их регистрация, работа с ними, сохранение и ликвидация.

- Формирование технических средств получения, обработки, аккумуляции, сохранения секретных данных.

- Формирование работы по исследованию внутренних и внешних опасностей для секретным данных и разработка средств по защите информации.

- Формирование процессов по периодическому контролю за работой сотрудников с секретными данными, регламентом учета, сохранения и ликвидации документации и носителей информации.

Каждый определенный случай реализации мероприятий по организационной защите обладает своей спецификой по форме и содержанию, которая присуща лишь конкретной организации. Но, тем не менее, они все равно направлены на защиту данных в определенных случаях.

Информационная безопасность фирмы

Информационная безопасность фирмы — процесс защиты всех данных системы компании, способствует поддержанию секретности данных, сохраняет их цельность, доступ к ним, а также обеспечивает аутентичность.

Цели комплексов обеспечения безопасности информации в организации бывают следующие:

- гарантия защиты сохранения данных на технических носителях;

- обеспечение безопасности информации, которая передается по каналам коммуникации;

- проведение процесса резервного копирования или восстановления системы после аварии.

Гарантировать защиту информации в компании можно только при условии комплексного и системного отношения к мероприятиям по защите информации. Цельное обеспечение информационной безопасности предприятия значит постоянный надзор всех значимых мероприятий, положений, которые влияют на защищенность информации. Информационная безопасность обеспечивается каждую минуту каждого часа, каждый день в году. Информационную защиту компании можно обеспечить только посредством целой системы технических и организационных средств, которые направлены на безопасность данных предприятия.

Организационные средства содержат в себе зафиксированные в документах процессы и регламенты работы с различными типами данных, информационными сервисами, методами обеспечения безопасности и т.д. В качестве технических мер используют программное оборудование и аппаратное, межсетевые экраны, осуществляют надзор доступности, мониторят варианты слива информации, проводят анализ системы на присутствие вирусов, защищают систему от воздействия электромагнитного излучения и т.д.

Как уже было сказано, обеспечение безопасности данных — процесс, который никогда не заканчивается. Он включает в себя несколько важных этапов, в том числе анализ цены мероприятий по защите, создание Политики безопасности, осуществление пунктов Политики, подготовка профессиональных работников, проведение аудиторного анализа.

С анализа собственности начинают мероприятия по защите информации. Также определяют, какие информационные активы есть у компании, проводят анализ угроз, которые могут быть в системе, ищут уязвимые места. От количества и качества собственности зависит, какая будет программа обеспечения защиты. После выявления рисков выдают результат оценки, исходя из которого выбирают наиболее удобный способ уменьшения рисков безопасности.

К основным задачам обеспечения безопасности информации относятся:

- анализ важности информации;

- анализ потенциальных опасностей для секретности, единства, доступа и идентификации информации;

- определение уязвимостей, которые уже есть в системе;

- выявление рисков компании в области информации;

- выработать схему трансформации существующей системы защиты информации, которая снизит уровень рисков;

- создание основы для проведения мероприятий по обеспечению защиты информации.

Существует пять главных типов оценки безопасности:

- Анализ слабых мест в системе. Информационные системы уже обладают своей системы оценки возможных слабых мест, а также простой политикой соответствия техническим требованиям.

- Анализ сети. В рамках этой оценки проводят оценку сети компьютера, структуру информации, анализ зон риска.

- Анализ рисков компании. Осуществляют оценку всей работы компании для того, чтобы выявить возможные опасности для информации.

- Аудиторная проверка. Проводится анализ составленной Политики безопасности, выявляют, соответствует ли компания данному документу.

- Анализ вероятного несанкционированного попадания в систему. Исследуют, как будет реагировать система на созданное проникновение в систему.

В процессе анализа нужно провести оценку следующей документации: Политики безопасности, политики в области информации, политики и средств создания резервных копий, справочники и инструкции для сотрудников, процесс взятия на работу и увольнения сотрудников, методы создания ПО, методы обновления ПО, политика в сфере телекоммуникации, сетевые диаграммы.

Все эти документы изучают по степени их важности, соответствии закону, корректности составления, актуальности. Вся документация должна соотноситься с задачами, которые определяются на первой странице документа. После того, как был проведен анализ, нужно составить новые Политики, руководства и инструкции, которые будут обуславливать предполагаемое положение в сфере безопасности компании и список работ, которые нужно будет провести. Без политики не будет плана, на базе которого компания будет осуществлять работу и будет исполнять продуктивный комплекс обеспечения информационной безопасности.

Нужно поработать над такими политиками и руководствами:

- Политика в сфере информации. Обнаруживает конфиденциальные данные и варианты их обработки, сохранения, трансляции и ликвидации.

- Политика обеспечения безопасности. Устанавливает круг технических инструментов для регуляции системы.

- Политика применения. Устанавливает нормативы организации по применению информационных систем.

- Политика создания резервных копий. Формирует круг условий для резервных копий информационных систем.

- Процесс регуляции учетных записей. Обуславливает действия, которые выполняются в случае увеличения или уменьшения количества пользователей.

- Проект на исключительные случаи. Показывает, как надо действовать для того, чтобы восстановить технику в организации после природных катастроф или человеческой ошибки.

Осуществление Политики безопасности состоит в том, чтобы использовать технические средства и меры контроля. В этом случае могут стать нужны трансформации в системных конфигурациях, которые находятся вне зоны ответственности службы безопасности предприятия. Из-за этого в реализации программы обеспечения безопасности обязаны принимать участие сисадмины и сетевые админы.

В процессе использования различных новых систем обеспечения безопасности нужно иметь профессиональных сотрудников. Компания не может защитить свои данные без труда работников. Корректная переподготовка профессионалов — один из способов подачи новой важной информации сотрудникам. Сотрудники обязаны понимать, из-за чего вопрос обеспечения защиты данных стоит так остро. К тому же, они обязательно должны знать как находить уязвимости и защищать конфиденциальные данные.

Аудит является конечной ступенью в осуществлении процесса обеспечения безопасности компании. Он показывает, какой уровень обеспечения информации в компании, соответствуют ли политики и регламенты тому, что происходит в компании. В рамках аудита также проводится обучение сотрудников и проверка техники.

Заметили ошибку?

Выделите текст и нажмите одновременно клавиши «Ctrl» и «Enter»

Нашли ошибку?

Текст с ошибкой:

Расскажите, что не так